Cosa succede a un telefono nelle mani della polizia?

Cellebrite è un’agenzia specializzata in estrazione dati. Abbiamo seguito le sue lezioni per poliziotti cattivi che vogliono curiosare nel vostro Snapchat.

La persona che vi conosce meglio al mondo sono i server di Google in North Carolina.

Dal 2007 ad oggi, con la diffusione di internet mobile e di telefoni con sempre più funzionalità, abbiamo lentamente ma inesorabilmente iniziato a riversare prima tutte le nostre comunicazioni, quindi noi stessi in questi strumenti.

Oggi, il nostro telefono è quanto di più simile abbiamo mai inventato a una estensione artificiale del nostro cervello. Queste proiezioni di noi stessi possono però essere perse, rubate, strappate dalle nostre mani. La presenza di questi oggetti, oracoli di noi stessi, ha cambiato drasticamente il modo in cui le forze dell’ordine possono accedere a informazioni personali.

Nelle pagine che seguono The Submarine cerca di rispondere a una domanda che nei prossimi anni, o forse nei prossimi mesi, diventerà sempre più pressante —

Cosa succede a un telefono nelle mani della polizia?

Antefatto

Il 2 dicembre 2015 Siyed Farook compie una strage. Insieme alla moglie uccide 14 persone in un centro per disabili nella città californiana di San Bernardino. A quanto pare, i due coniugi erano affiliati al cosiddetto Stato Islamico. Durante la fuga vengono uccisi dalla polizia, che si appropria dell’iPhone 5c del terrorista.

Nel giro di qualche mese, il telefono diventa parte di una serie di eventi dall’eco mediatica forse più grande rispetto a quella degli attentati stessi. L’FBI ingiunge a Apple di sbloccare il telefono, adducendo una motivazione apparentemente invincibile: la sicurezza nazionale. Apple si oppone. E, alla fine, riesce a spuntarla. L’FBI riesce a sbloccare il telefono con metodi propri. L’azienda di Cupertino salva l’integrità e la faccia.

Negli scorsi tre anni abbiamo parlato delle implicazioni per la privacy della sorverglianza di massa, mentre i governi del mondo si preparavano alla formazione di normative sulle pratiche di sorveglianza ordinaria.

Questo era il vero obiettivo dell’FBI nel caso di San Bernardino — creare un vero precedente che giustificasse il bypass delle misure di sicurezza poste da Apple (o chi per loro) al servizio del proprio utente.

In realtà le forze dell’ordine già oggi accedono normalmente a telefoni e a dati privati dei soggetti su cui stanno investigando, usando strumenti sviluppati da hacker o aziende che li assistono con le operazioni di investigazione.

Senza ombra di dubbio il pesce piú grosso tra i privati che operano nell’estrazione dati è Cellebrite. La società, attiva nel settore dal 2007, all’inizio della diffusione esplosiva degli smartphone, vanta tra i propri clienti varie forze armate di tutto il mondo: l’esercito indiano, la gendarmerie francese e la polizia giapponese.

Dieci giorni fa abbiamo scoperto che anche l’Europol, Ufficio di Polizia Europeo, usa Cellebrite come fornitore di servizi per l’estrazione e l’analisi dei dati.

Non è chiaro se Cellebrite sia la famosa terza parte con cui l’FBI si è interfacciata per accedere forzosamente ai dati contenuti nell’iPhone di San Bernardino, ma per stesso vanto di Cellebrite sappiamo che l’agenzia israeliana collabora abitualmente anche con le forze dell’ordine statunitensi.

Dalla Romania al Texas, Cellebrite controlla una parte sostanziale del mercato dell’estrazione dei dati. In sostanza, quello che possono fare gli uffici di polizia del mondo, è quello che Cellebrite permette loro di fare.

Malgrado l’enorme potere e influenza esercitata dalla società israeliana, quali siano effettivamente le capacità dei loro software è un argomento che la stampa non ha mai affrontato, relegando la questione tecnica all’ambito della stregoneria.

Dopo un annuncio della settimana scorsa, The Submarine ha deciso di investigare sulle effettive capacità dei servizi offerti da Cellebrite.

L’annuncio

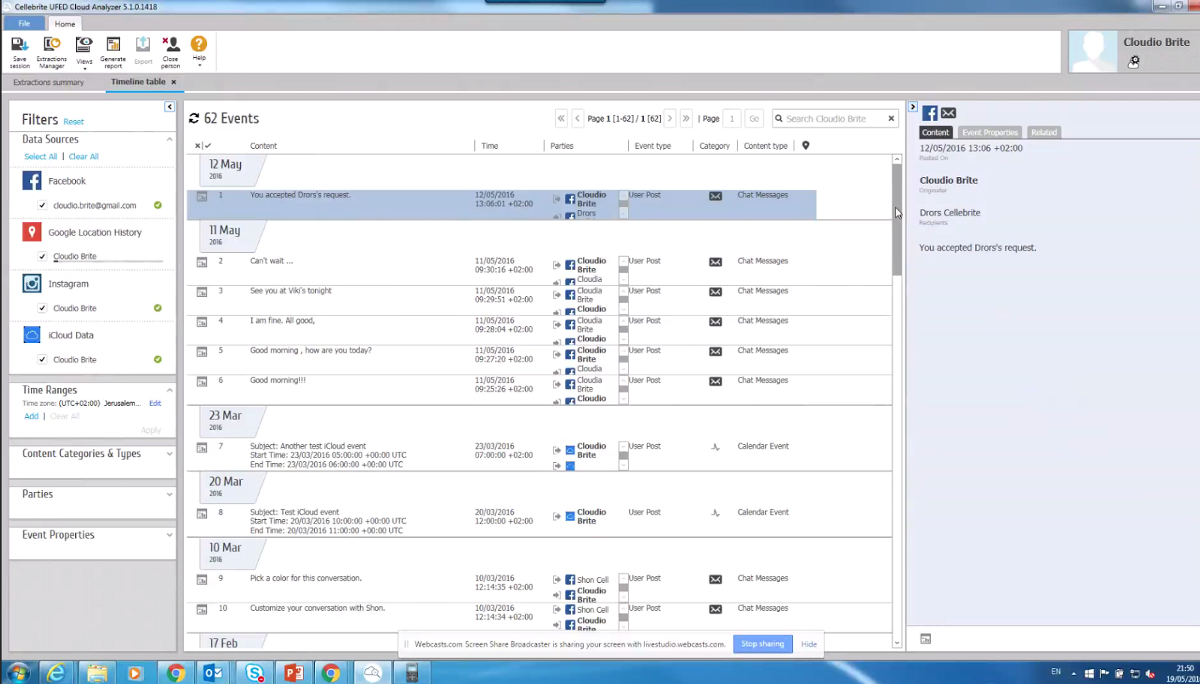

Dopo piú di un anno di testing, Cellebrite ha presentato lo scorso 24 Maggio UFED Analytics, la sua nuova offerta nell’ambito della Unified Digital Forensics Platform — la suite di servizi che offre a privati e forze dell’ordine, la Creative Cloud del loro Photoshop, se vogliamo.

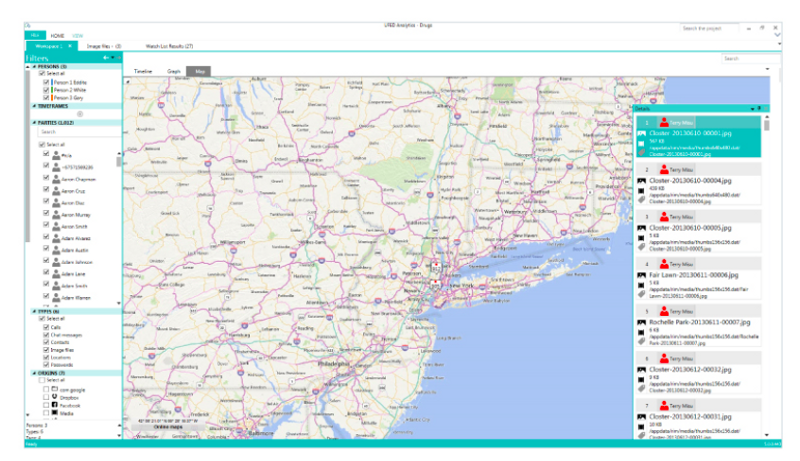

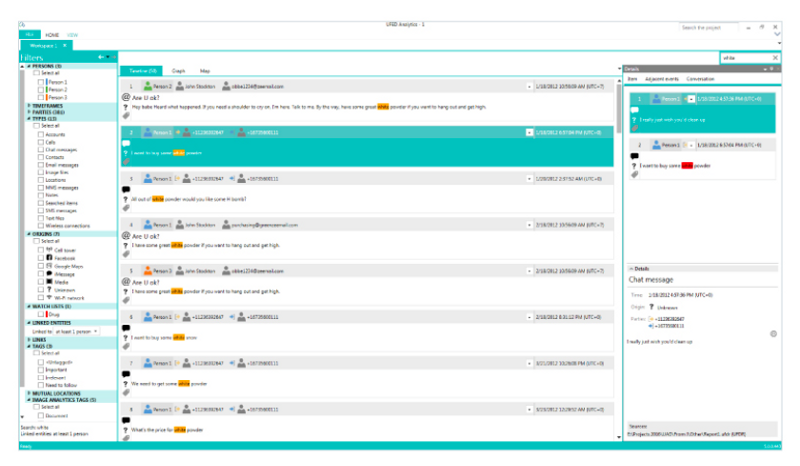

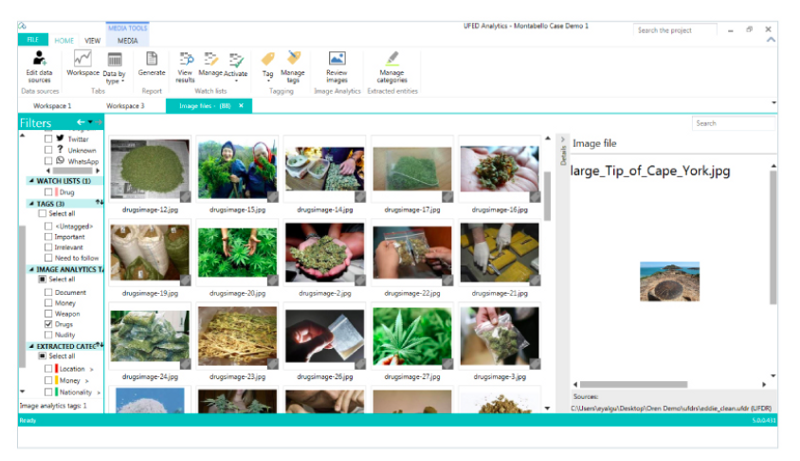

UFED Analytics è un programma di analisi e investigazione che permette agli utenti di navigare all’interno di un database contenente tutti i dati raccolti dai telefoni e da “servizi collegati” ai loro proprietari.

UFED Analytics è disponibile anche in una versione Enterprise che permette a tutti gli agenti, i collaboratori e gli inquirenti di analizzare tutti i dati raccolti in collaborazione, attraverso una piattaforma in rete.

Tutti i dati raccolti, per stessa descrizione di Cellebrite, indica esattamente questo — le informazioni estratte e raccolte dai telefoni di sospettati, di vittime, di vicini di casa coinvolti.

Il programma è pensato per l’utilizzo sia in fase di indagini, pre–arresto, che post–arresto, durante la preparazione di processo penale, ad esempio. Le implicazioni di questo strumento, che indubbiamente è formidabile nelle sagge mani della polizia ideale impegnata in una lotta senza quartiere contro le forze del male, sono semplicemente spaventose.

Tutti i dati raccolti è anche una dichiarazione estremamente vaga — quali tutti?

Le rivelazioni di Edward Snowden ci hanno insegnato che ogni carattere battuto su ogni tastiera sia accessibile alle grandi agenzie di intelligence internazionali, ma quando si parla di Polizia federale, o persino di uffici locali, è più difficile definire cosa e quanto le forze dell’ordine siano in grado di ottenere.

Questo è quello che possono fare se sono clienti Cellebrite. Ed è spaventoso.

Cosa succede a un telefono nelle mani della polizia

Se il vostro amichevole ufficio di polizia di quartiere è cliente Cellebrite può, da anni ormai, accedere ai dati presenti su ogni telefono in suo possesso utilizzando uno strumento ad hoc venduto dall’agenzia — l’UFED Touch.

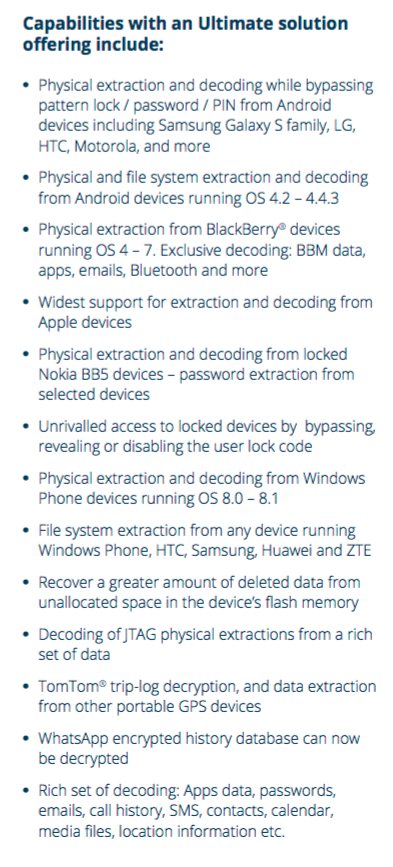

Tra le funzioni principali vantate da Cellebrite:

- la capacità di bypassare il codice di sicurezza su tutti i telefoni Android, con estrazione dati completa fino a Android 4.4.3;

- l’estrazione e decrittatura di dati su telefoni con versioni di iOS precedenti alla 8, e con Windows 8 e 8.1.

UFED Touch estrae la rubrica dei contatti, SMS e MMS, email, calendari, lo storico delle chiamate, e tutti i dati non criptati di tutte le app installate. Inoltre, è in grado di decriptare il database locale di WhatsApp.

Il limite principale di questo strumento — l’impossibilità di accedere a telefoni completamente criptati — è la causa centrale delle pressioni del Dipartimento di Giustizia statunitense contro Apple. Non è tuttavia il caso del telefono di San Bernardino, che probabilmente è stato crackato con uno strumento analogo a questo.

Se non aggiornate da un paio di anni il vostro telefono, insomma, è probabile che non debba scomodarsi l’NSA per accedere a tutti i vostri dati personali. È sufficiente un aggeggio che qualunque agenzia può comprare.

C’è tuttavia un limite anche ai dati che possono essere raccolti in un telefono.

Testa sulle nuvole

Cosa fare se i dati contenuti su un telefono non sono sufficienti per inchiodare un sospetto? O, addirittura, se non bastano per identificare i possibili sospettati?

È nei passi successivi all’aver “crackato” un telefono che l’offerta di Cellebrite si fa davvero minacciosa, e il linguaggio dei loro materiali pubblicitari si fa fosco.

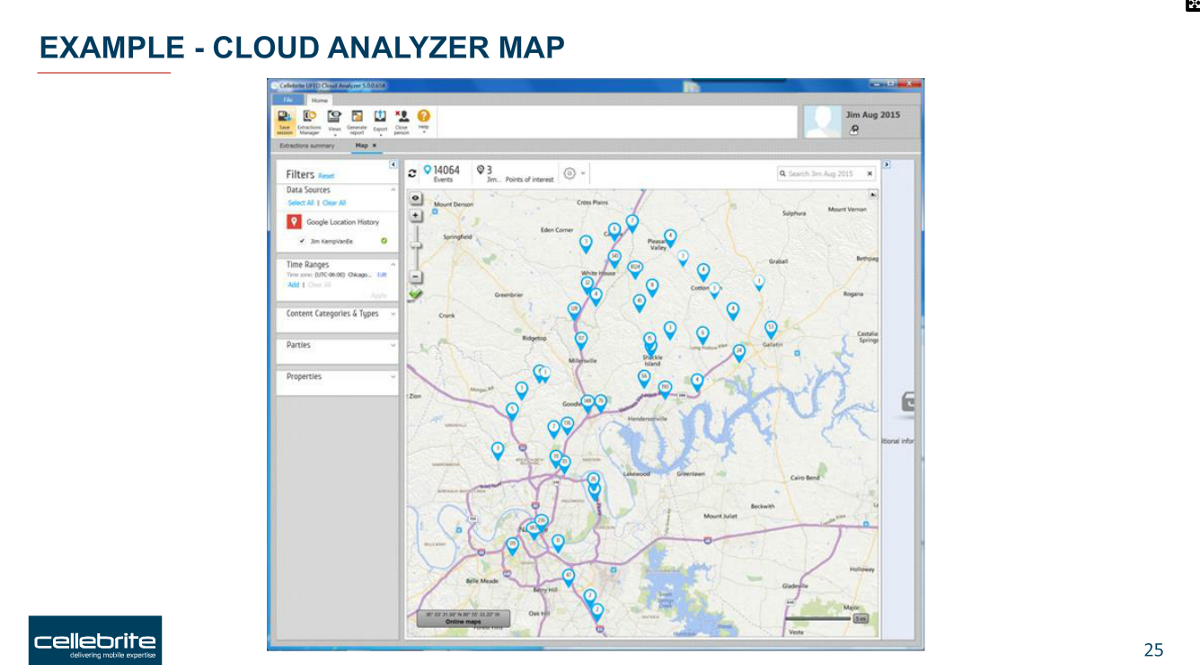

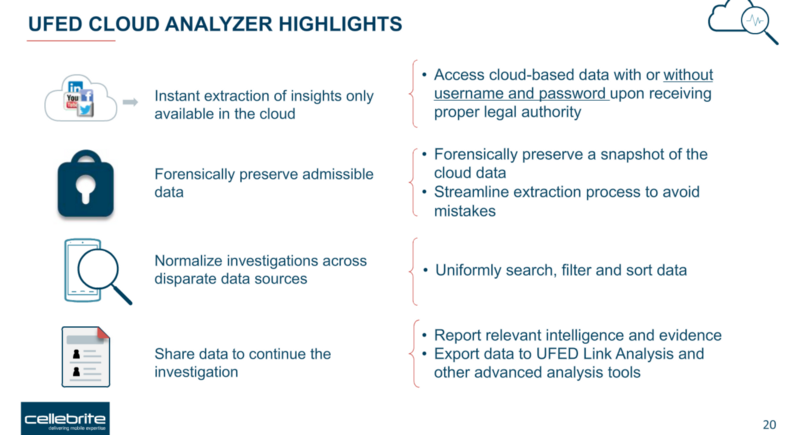

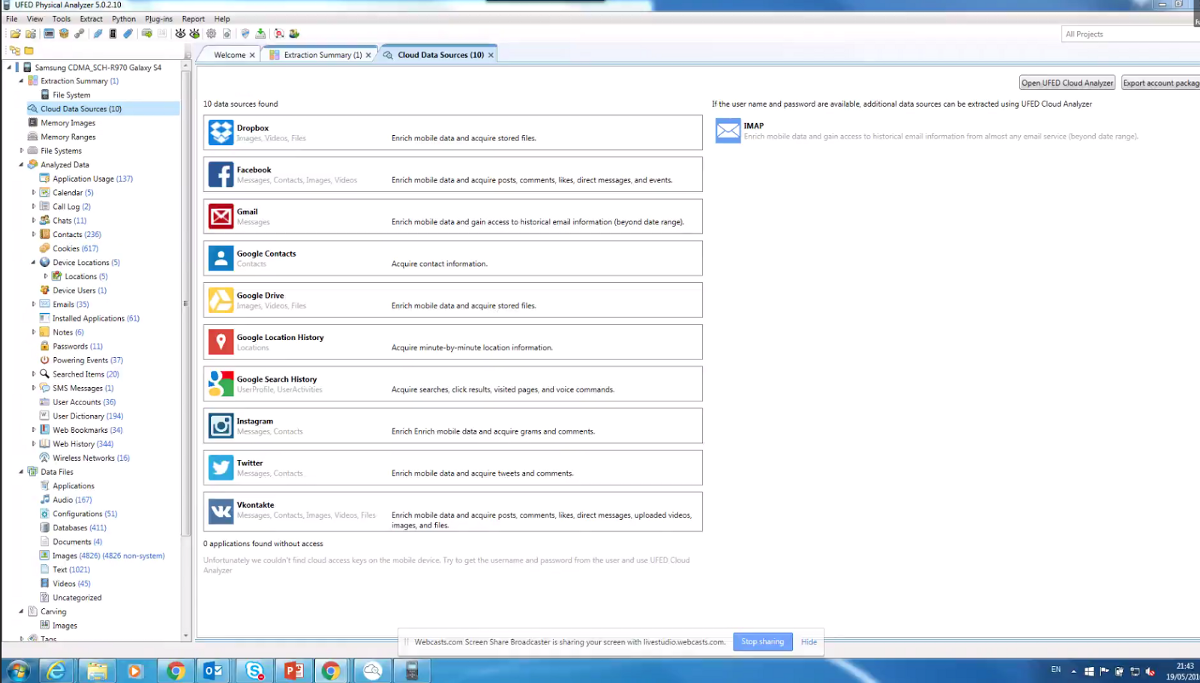

Il prodotto offerto dall’agenzia per il passo successivo si chiama UFED Cloud Analyzer.

UFED Cloud Analyzer è un programma. Se volete, potete perfino chiederne una demo gratuita di 90 giorni, più di Netflix.

(Anche se forse non vi conviene farlo, dato che il suo uso al di fuori delle forze dell’ordine non è propriamente legale.)

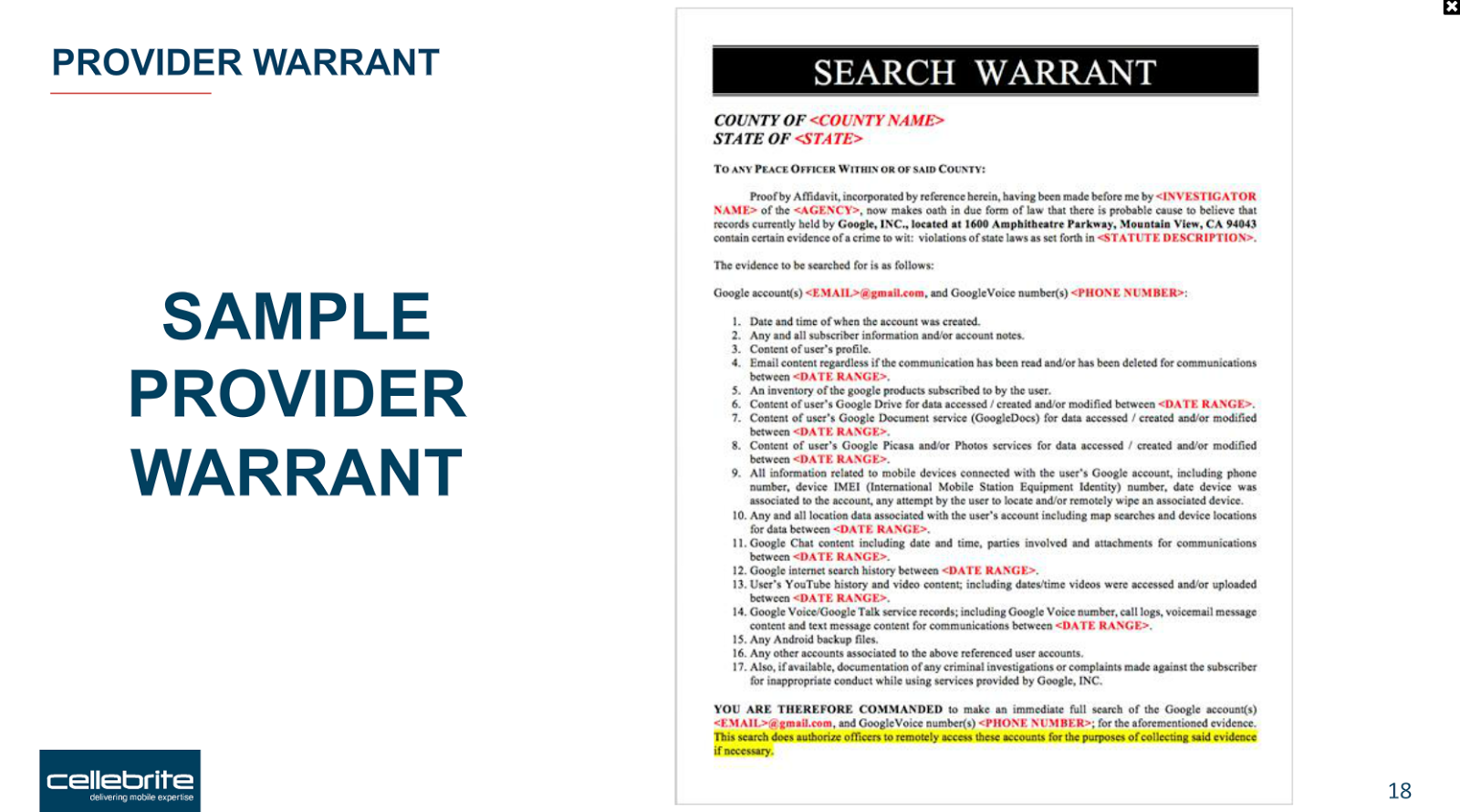

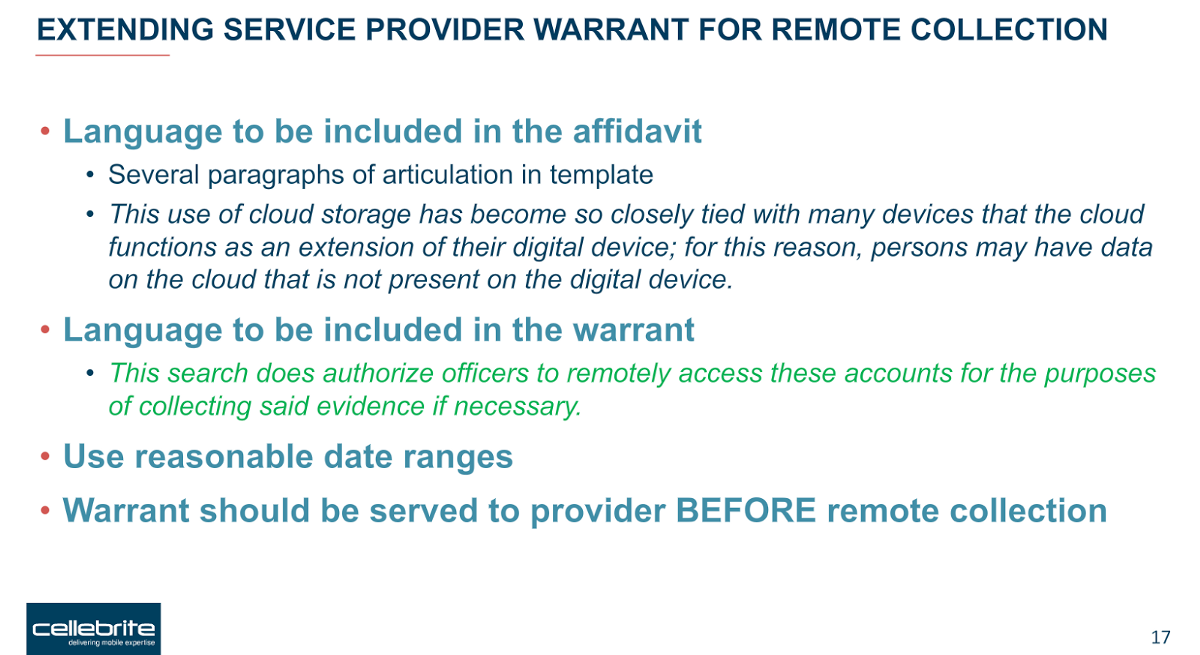

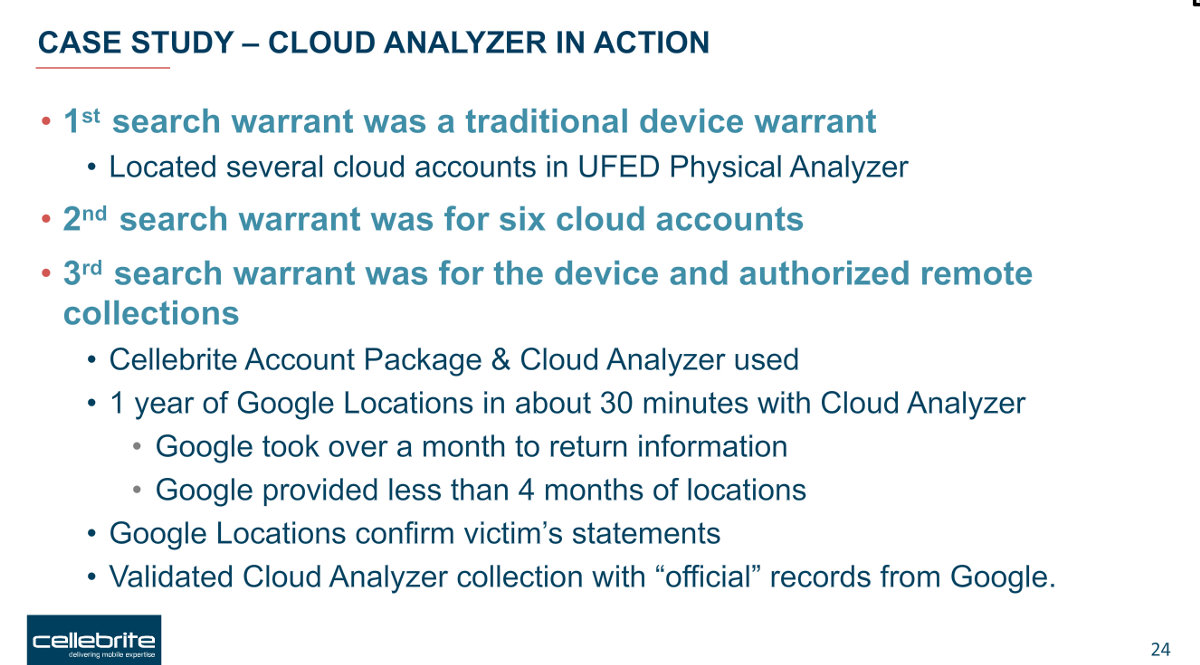

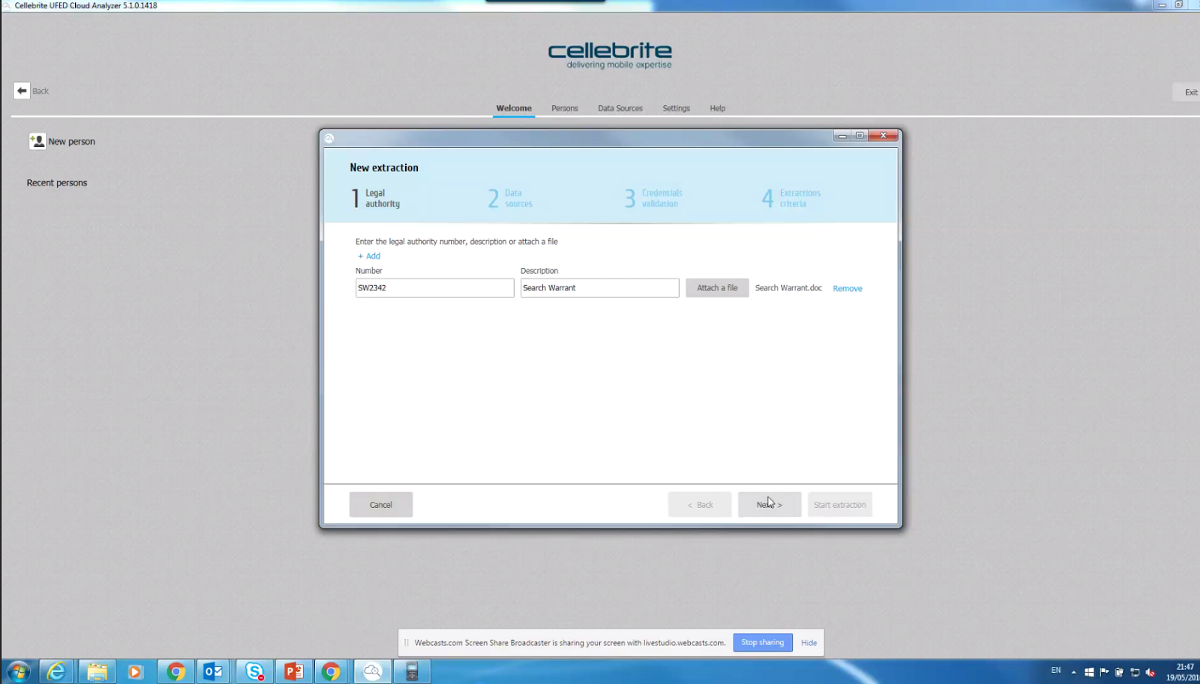

Attraverso Cloud Analyzer la polizia può accedere a tutti i servizi web collegati a un cellulare in loro possesso. Giustificare un accesso totale ai dati di una persona, spesso prima di averla identificata come sospettato, è ovviamente un argomento difficile da affrontare con i giudici — è necessario produrre mandati per chiedere accesso a dati personali sui servizi online che l’obiettivo usava.

È una lunga trafila che Cellebrite e i suoi investigatori pistoleri idealizzati trovano inutile burocrazia.

Accedere ai dati è così rapido e semplice che Cellebrite sente il bisogno di avvisare —

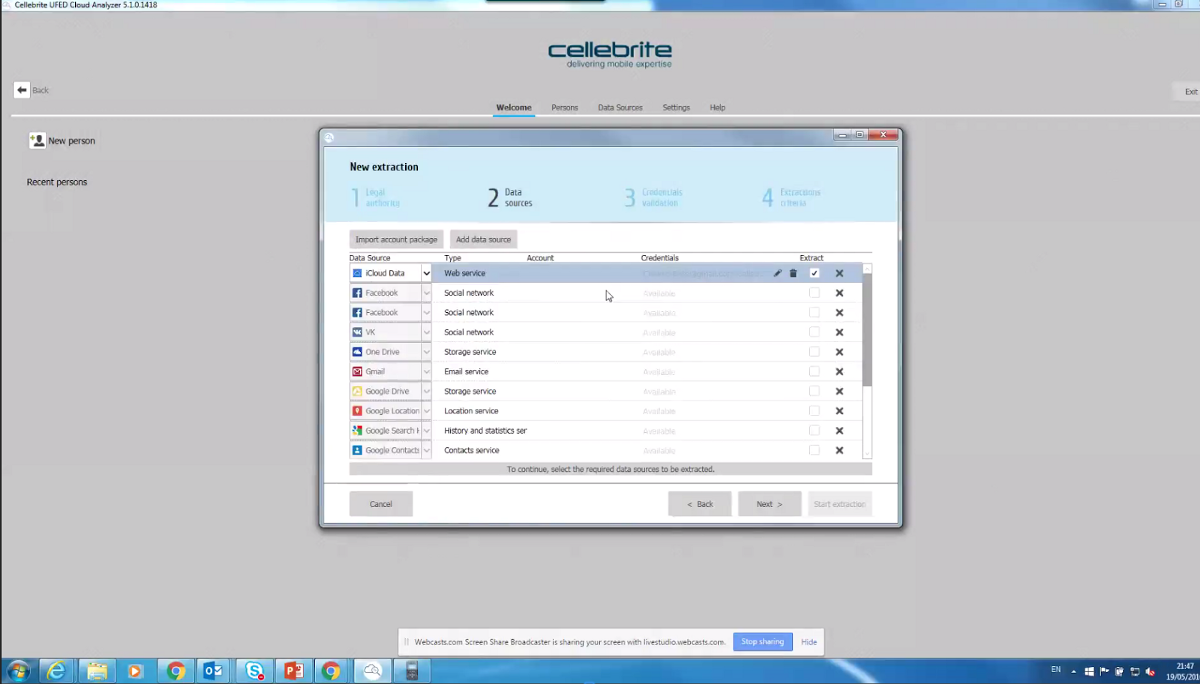

Cloud Analyzer permette di scaricare tutti i dati da social network, mail, e simili anche senza password — se attraverso UFED Touch si è in possesso di una copia completa del file system del telefono del delitto, il software può usare i dati sul telefono per accedere direttamente a tutti i servizi collegati.

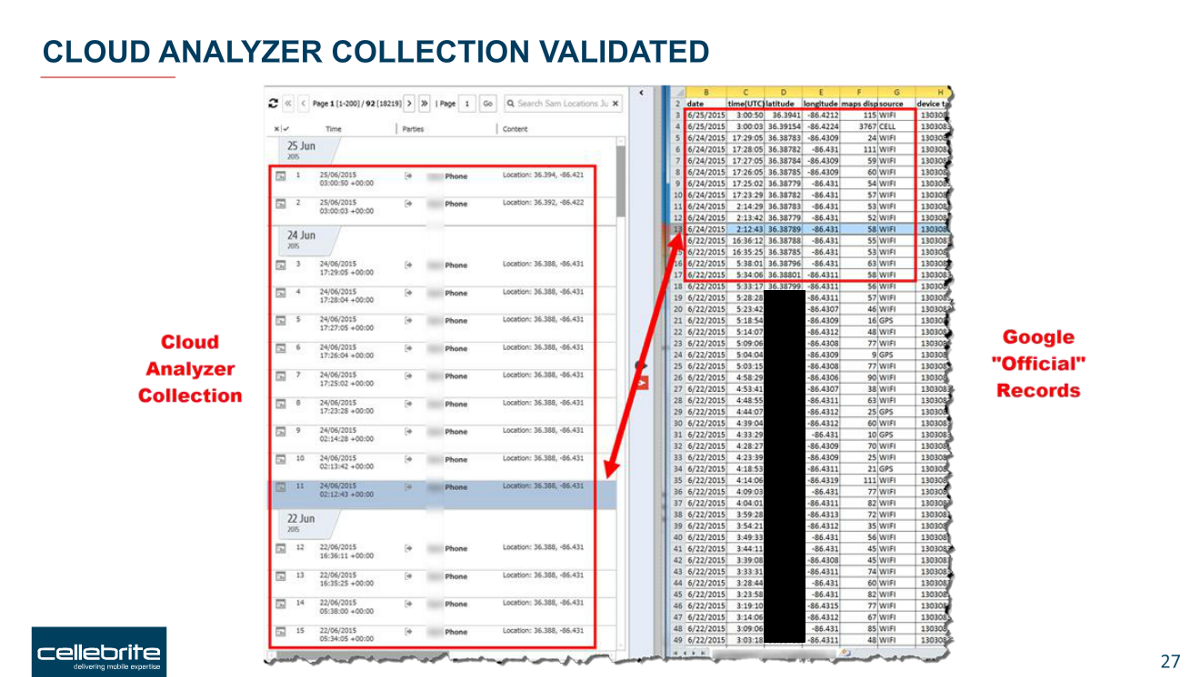

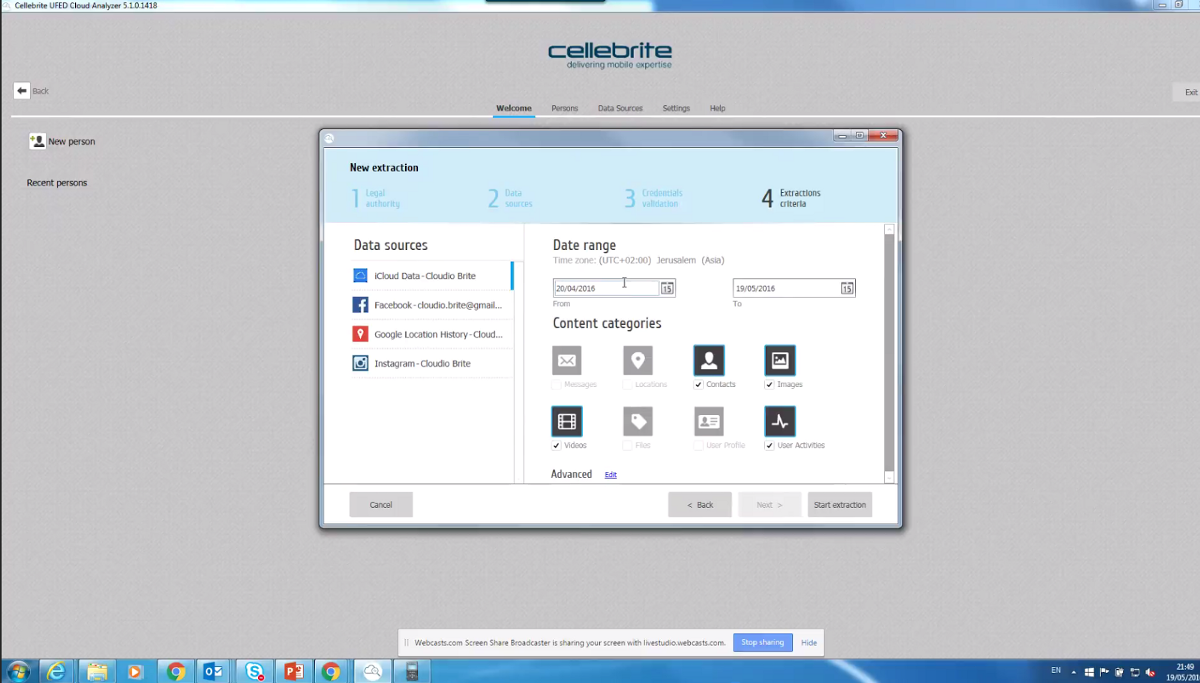

Cellebrite fa dell’efficacia e della rapidità di Cloud Analyzer un motivo di vanto — nella preparazione di questo articolo The Submarine ha seguito una serie di lezioni online dedicate a professionisti del settore sponsorizzate dall’agenzia israeliana. Tra i punti più volte ripetuti: il software è in grado di estrarre tutti i dati dalla Location History di Google in mezz’ora, e offre agli investigatori un anno di dati, a differenza dei quattro mesi condivisi dalla società di Mountain View.

Cellebrite vanta come l’uso del proprio programma sia estremamente semplice. È sufficiente caricare le chiavi scaricate dal telefono e immediatamente Cloud Analyzer inizia a scaricare tutte le conversazioni di Facebook, tutte le foto di Instagram, le geolocation di Google appunto, tutte le email e i documenti archiviati su Dropbox.

L’insistenza sulla facilità d’uso di uno strumento di investigazione altamente specializzato è inquietante in una maniera divertente.

È difficile — per l’autore impossibile — immaginare reati, eventi, che giustifichino il garantire alle forze dell’ordine poteri così vasti. La possibilità di accedere, tecnicamente anche senza mandato, a tutti i dati caricati su servizi web è spaventosa. Soprattutto alla luce di come gli utenti spesso non si rendano nemmeno conto di cosa stiano caricando su internet — non per ignoranza, ma perché per garantire una certa immediatezza i servizi devono astrarre molti passaggi tecnici agli occhi dell’utente. (Volete provare a vedere cosa avete voi nella vostra Location History?)

Il fatto che non si parli qui di sorveglianza di massa, ma di indagini successive, cambia solo i dettagli di un problema che dovremo in qualche modo affrontare — o accettare — mentre continuiamo a riversare sempre più dati in telefoni e database.

L’annuncio di UFED Analytics ci rivela un mondo in cui per le forze dell’ordine è troppo facile entrare nell’intimità di chiunque sia oggetto di indagini, in maniera sistematica, massiccia. È un potere pericolosissimo, che darà luogo ad abusi — questa non è una posizione editoriale, o una Sibilla cumana, ma una inevitabilità storica.